B) comment se protéger :

détection et éradication

VIRUS BIOLOGIQUE

S'il existe des antibiotiques pour se défendre contre les bactéries, il n'existe pas une tel substance pour les virus puisqu' en effet peu de molécules permettent de lutter contre eux. De plus ces molécules ont pour effet de ralentir la maladie mais ne la stoppent pas et finissent souvent par devenir inefficaces à cause de la mutation des virus qui finissent résistants à cette molécule. Ces nombreuses contraintes obligent à combiner différentes molécules.

De plus, le corps peut lutter contre certains virus. Certaines propriétés de la cellule freine et empêche l'infection ou la réplication du virus. Les cas les plus simples sont les cellules dépourvues de récepteur à un virus donné ou les cellules dépourvues de noyaux qui ne permettent pas la réplication de virus à ADN.

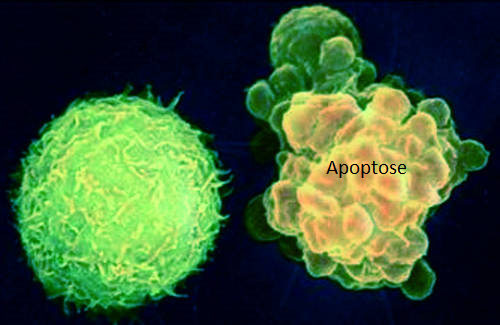

Le moyen simple et efficace de lutter contre une infection virale à l'échelle cellulaire est le suicide cellulaire appelé "apoptose" ou mort cellulaire programmée. Le mécanisme de l'apoptose met en œuvre un grand nombre de réactions assurées par des facteurs comme les nucléases qui en s'activant coupent l'ADN chromosomique. Une autre caractéristique de l'apoptose est la segmentation du noyau cellulaire puis de la cellule elle même.

Le fait que tous les acteurs de l'apoptose soient présents à l'état latent dans la cellule permet que le processus soit très rapide puisque l apoptose dure moins de 2 heures. Suite à une infection virale, une cellule peut déclencher un processus d'apoptose de sorte que la cellule meure avant que le virus n'ait pu réaliser son cycle de réplication. Il s'agit donc d'un processus très efficace pour limiter la dispersion et le développement des virus. Il s'agit d'un processus altruiste à l'échelle cellulaire car la cellule se suicide pour protéger les cellules voisines.

On oppose souvent le processus d'apoptose au processus de nécrose. La nécrose est un processus de mort cellulaire incontrôlé. La nécrose se manifeste par une lyse de la membrane plasmique et la dispersion du contenu cellulaire.

La cellule a des difficultés à se défendre contre les virus vu la rapidité de la réplication des virus, leur génome évolue beaucoup plus rapidement que le génome de leur hôte. Les virus s'adaptent donc constamment aux défenses mises en place par l'organisme.

On peut citer le cas de nombreuses protéines virales qui inhibent l'expression de protéines cellulaires, soit en inhibant la transcription, soit la traduction. La majorité des virus codent des protéines qui interfèrent avec le processus d'apoptose. Ceci rend difficile la défense de l'organisme face aux infections virales.

VIRUS INFORMATIQUE

Un antivirus est donc indispensable pour se potéger des virus

Un antivirus est un programme capable de détecter la présence de virus sur un ordinateur et dans la mesure du possible, de désinfecter ce dernier. On parle ainsi d'éradication de virus pour désigner la procédure de nettoyage de l'ordinateur.

Un antivirus agit en 2 temps:

la détection puis l'éradication

1) la détection

Un anti-virus possede 5 méthodes pour détecter un virus :

a) La recherche par signature ( récepteur biologique du systeme immun)

Afin de ne pas réinfecter le même programme plusieurs fois les virus laissent derrière eux une signature virale. Les antivirus se servent de cette signature propre à chaque virus pour les détecter. Il s'agit de la méthode de recherche de signature (scanning), la plus ancienne méthode utilisée par les antivirus. Cette méthode n'est fiable que si l'antivirus possède une base virale à jour, c'est-à-dire comportant les signatures de tous les virus connus. Toutefois cette méthode ne permet pas la détection des virus n'ayant pas encore été répertoriés par les éditeurs d'antivirus. De plus, les programmeurs de virus les ont désormais dotés de capacités de camouflage, de manière à rendre leur signature difficile à détecter, voire indétectable : il s'agit de "virus polymorphes" comme on l'a vu précédemment.

b) la recherche générique (famille multigénique)

Elle peut être comparée à une recherche par signature "floue" car on ne se base pas sur l'intégralité d'une signature mais seulement une partie.

Les programeurs de virus utilisent une partie d'un virus ancien pour en créer de nouveaux. Ainsi on peut observer une parenté entre les virus. En étudiant ce qu'il y a en commun entre les virus d'une même famille virale, on construit automatiquement des signatures valables pour tout les membres de la famille virale en incluant ses variantes. Cette technique est aussi éfficace pour les virus polymorphes. Ainsi une seule signature peut permettre d'identifier plusieurs virus differents.

Cette methode se basant sur un bout de signatures virales fait qu'il peut se tromper et envoyer une fausse alerte.

c) Le contrôle d'intégrité

Certains antivirus utilisent un contrôleur d'intégrité pour vérifier si les fichiers ont été modifiés. Ainsi le contrôleur d'intégrité construit une base de données contenant des informations sur les fichiers exécutables du système (date de modification, taille et éventuellement une somme de contrôle). Ainsi, lorsqu'un fichier exécutable change de caractéristiques, l'antivirus prévient l'utilisateur de la machine.

Cependant cette détection à des défauts :

En premier lieu, la technique suppose que le poste de travail ne soit pas infecté à l'initialisation de la base de référence ainsi dans le cas où il y a un virus boot ce système de détection est inéficace puisque le virus boot s'excecute à chaque démarrage.

De plus elle ne peut efficacement s'appliquer que sur des équipements stabilisés, exempts de modifications, d'ajouts et de suppressions fréquentes de logiciels. Il faudra par ailleurs désactiver cette méthode de détection à chaque mise à jour, s'assurer de la provenance et de la qualité des nouveaux fichiers qui seront considérés comme sain.

Aujourd'hui toute les machines sont interconnectées et l 'espace stabilisé d'un ordinateur est de plus en plus petit ce qui fait que ce virus est de plus en plus inéficace.

Cependant le gros point fort de cette méthode est qu' il a dans sa base de données la sauvegarde de l'ancienne version d'un programme. Il est donc facile pour lui de supprimer le programme infecté et de le remplacer par son ancienne version qui elle était saine.

Certains logiciels on essayer de faire un mixe en « marquant les fichiers » en leur ajoutant, comme le font de nombreux virus, quelques octets. Cette méthode est dangereuse à plus d'un titre : le retour en arrière n'est pas toujours optimal et la modification du code exécutable d'un programme peut réserver un jour ou l'autre des surprises...

d) La recherche heuristique

La méthode heuristique consiste à analyser le comportement des applications afin de détecter une activité proche de celle d'un virus connu comme par exemple:

- un point d'entrée dans la dernière section,

- un point d'entrée avant la première section,

- un saut inter-section,

- des caractéristiques de sections inattendues,

- un nom de section inattendu,

- une boucle de décryptage simple ou polymorphe au point d'entrée,

- des instructions inattendues (fonctionnalités d'émission de mails)

Ce type d'antivirus peut ainsi détecter des virus même lorsque la base antivirale n'a pas été mise à jour. En contrepartie, ils sont susceptibles de déclencher de fausses alertes.

Tous les antivirus modernes utilisent fortement cette méthode en complément de la détection par signature.

e) Le monitoring de programmes

C'est une méthode de détection qui va analyser toute les lectures et les mises en mémoire de l'ordinateur et en alerter l'utilisateur. Pour un utilisateur averti c'est un bon moyen de détection de programme car il pourra faire la différence entre les lectures et les mises en mémoire normales et les autres qui peuvent être dues à un virus. Cependant pour un utilisateur non averti il croulera sous les alertes sans faire la différence entre les actions normales et celles qui peuvent être dues à un virus.

2) L'éradication

Il existe plusieurs méthodes d'éradication :

-

La suppression du code correspondant au virus dans le fichier infecté ;

-

La suppression du fichier infecté ;

-

La mise en quarantaine du fichier infecté, consistant à le déplacer dans un emplacement où il ne pourra pas être exécuté.